最近パスワードレスの認証方式が必要とされ始めました。展示会に行けば、「ゼロサインオン」「パスワードレス」「ゼロパスワード」などのソリューションが紹介されています。

この記事では、認証の仕組みの紹介、パスワードを用いる認証方式の問題点、最後にパスワードに依存しない認証方式についてご紹介します。

クラウド型ID管理・統合認証サービス「Okta(オクタ)」のサービスページはこちら

認証の仕組み

ITの環境では、相手が本人かどうかを確認する手段を「認証」と呼んでいます。1960年代にMITの技術者がパスワード認証を実装して、初めてコンピューター環境に認証の仕組みを取り入れました。それから60年が経ちましたが、認証の仕組みはさまざまな進化を遂げながらも、根本的な革命はありませんでした。

相手が本人かどうかを確認する手段は、3つあります。本人しか知らない知識情報を確認する、本人しか所有できない物で確認する、そして本人の生体情報を確認する、という手段です。

知識情報というのは、ユーザー名・パスワードが最も知られています。今ではインターネットで様々なサービスを利用する時に、自分のユーザー名・パスワードを入力することで本人であることを認証しています。

本人しか持てない物で確認するというのは、例えばオフィスに入る時に使う社員証やセキュリティカードなどが身近では使われています。

生体情報での認証は8年前にはあまり普及されていませんでしたが、2013年のiPhone 5SでTouch IDの仕組みが実装されてから、スマートフォンやタブレットでの生体認証が一気に主流になってきました。

それぞれの認証手段で使う知識要素、所有要素そして生体要素は、「認証要素」と呼ばれています。昔は一つの要素を使って認証していたのですが、最近は2要素認証(2 Factor Authentication)や多要素認証(Multi-Factor Authentication)の必要性、重要性が広く認識され始めて、多くの場面で2つか2つ以上の要素で認証することが増えてきました。

今までの多くのシステムは、ユーザー名・パスワードに基づいて認証基盤を構築してきました。最近では、「ユーザー名・パスワード」の知識要素と、所有要素か生体要素のどれかの組み合わせで多要素認証が徐々に普及してきています。しかし、60年も経った今でも、我々は未だにパスワードでの認証方式に依存しています。

パスワード認証の問題点

最近では、パスワード認証の問題点が徐々に認識されてきました。この項で一度整理しておきましょう。

パスワードの問題点1つ目:セキュアではない

パスワードの問題点の1つ目は「セキュアではない」ということです。毎年多くのセキュリティインシデントが起きますが、その中にパスワードが起因となるインシデントは80%以上にも上ります。弱いパスワードを使っていたため簡単に推測されたり、ネットワーク機器やサーバーなどを購入してからパスワードを変更せずそのまま使っていたためデフォルトパスワードで侵入された、などのインシデントが起きています。

また、最近ではフィッシング攻撃が盛んになっています。誰でも一回か二回はフィッシングのメールやショートメッセージ(SMS)を受信したことがあると思いますが、ITリテラシー(ここではセキュリティリテラシーと呼ぶべきでしょうが)の低い人なら、フィッシング攻撃を見分けることができずにリンクをクリックして素直に自分のユーザー名・パスワードを入力してしまいます。そこからパスワードが漏洩して、外部からの侵入が可能になってしまうのです。企業の場合、数百数千人の社員の中に一人でもフィッシング攻撃の被害を受けたら、その人のアカウントを踏み台として使い、組織の中にどんどん侵入を深めていくことができます。また、多くの場合に侵入が検知されずに何週間、何ヶ月も放置されるので、攻撃者に色々と工作する時間を与えてしまいます。

多要素認証を実装しているから大丈夫だと思い込んでる方もいると思いますが、残念ながら最近のフィッシング攻撃はとても巧妙で多要素認証の仕組みまで突破してしまいます。多要素認証の仕組みを取り入れているからといって、100%攻撃を防ぐことができないことを認識する必要があります。まず、パスワードはセキュアではなく、むしろセキュリティリスクとして認識すべきということを覚えてください。

パスワードの問題点2つ目:ユーザー体験を損なう

パスワードの2つ目の問題点は「ユーザー体験を損なう」ことです。最近UX(User Experience、ユーザー体験)という言葉が普及してきています。ユーザーが様々なサービスを利用する時に、簡単に、楽に、ストレスフリーに使えるか、が重要になってきています。しかし、サービスをいくら改善しても入り口で戸惑いストレスを感じるケースがあります。入り口でユーザー体験を損なう真犯人はパスワードです。強固なセキュリティを実現するために、ユーザーにはなるべく長い、しかも複雑なパスワードを設定させます。小文字、大文字、数字、記号をすべて使い、推測されにくいランダムなパスワードを作るのは実に大変です。それにランダムなパスワードを作っても覚え切れずに、よく忘れるというケースが頻繁に起こります。

長く複雑なパスワードによって、ユーザー体験を損なう傾向は法人向けサービスでは更に顕著です。企業のパスワードポリシーはより厳格的に定められていて、より長く複雑なパスワードを設定させています。さらに、コンシューマ向けのサービスと違い、多くの企業はパスワードを定期的に変更することを強制しています。多くのユーザーが、3ヶ月に一回新しいランダムなパスワードを作り、記憶するという作業を強いられています。

パスワードによって犠牲にされるのはユーザー体験(ここでは従業員体験と呼ぶべきでしょうが)だけでなく、生産性も損なわれてしまいます。毎日少なくとも数回は複雑なパスワードを思い出しながら、入力しなければいけないのです。セキュリティが強固であればあるほど、パスワードは長くなりより複雑になります。そのため、思い出しながら入力するのに時間がかかります。同様にパスワードを入力し間違える可能性も高くなり、アカウントがロックされてしまい、実際に業務ができなくなる可能性も一定レベルまで高くなると考えられます。

パスワードによってユーザー体験が損なわれ、ユーザーがストレスを感じ、法人の場合は生産性まで犠牲にされてしまいます。

パスワードの問題点3つ目:コストが掛かる

最後に、3つ目の問題点はズバリ「コストが掛かる」ことです。これは2つ目の問題点ですでに説明しましたが、従業員が長く複雑なパスワードを入力するのに時間がかかり、慣れていないパスワードなら何回か入力ミスをしたりします。ある調査によると、一人の従業員が毎年パスワードを入力するために使う時間はなんと11時間にも上ります。15000人規模の企業で、従業員の平均時給を2500円と計算すると、毎年パスワードを入力してもらうだけで4億1250万円の給料を支払っています。

もちろんそれだけではありません。パスワードがどんどん長く複雑になると、パスワードを間違えてアカウントがロックされてしまう、といった経験があるかと思います。アカウントがロックされて業務が行えない間、生産性の損失が発生しています。セキュリティにセンシティブな業界、もしくは特定の部署では、従業員がアカウント解除を申請しても、上司の承認が必要とするケースがあり、その場合はその従業員の生産性が損失されただけではなく、その上司の時間まで取られ、上司の生産性も損なってしまいます。

会社にもよりますが、アカウントがロックされるとヘルプデスクに電話し、ヘルプデスクのスタッフにパスワードをリセットしてもらい、アカウントを解除してもらうことも多いでしょう。統計によると、ヘルプデスクが一回のパスワードリセットに掛かるコストは3000円以上になります。15000人規模の企業で平均的に一人が年に一回パスワードリセットをヘルプデスクに要請する計算で、年間4500万円のコストが掛かります。 普段あまり意識されないですが、パスワードによって高いコストが発生しています。

パスワードに依存しない認証方式

近年、パスワードの問題点について広く認識され始めたため、多くの企業が「パスワードに依存しない認証方式」を求めています。

パスワードという知識要素を使わずに認証を行うためには、「所有要素」そして「生体要素」を利用するしかありません。その2つの要素を備えている代表的なものは、今では皆さんが手にしているスマートフォンです。

まず、所有要素としてのスマートフォンを考えましょう。スマートフォンはすでに我々の日常生活に浸透していて、ありとあらゆる場面でスマートフォンの出番が回ってきます。ネットサーフィンをする、動画を観る、ゲームで遊ぶなどのケースだけでなく、今では地下鉄や電車に乗る時にモバイルSuicaやモバイルPasmoを使います。コンビニでなにか買う時、ランチを食べに行って払うとき、スマートフォンを使って電子マネーで払います。スマートフォンは日常生活に必要不可欠なインフラになりつつあります。財布や社員証より、スマートフォンは常に持ち歩いて、決して忘れない所有物になっています。スマートフォンより常に持っている「所有要素」は他にないでしょう。

iPhone 5SでTouch IDが実装されてから、生体認証の技術がどんどんスマートフォンに応用されています。昔は一部の業界で一部のシナリオでしか想像できなかった生体認証の技術が、かなり普及し身近になりました。今では、スマートフォンにインストールされている銀行系のアプリやPaypayなどの電子マネーアプリなど、多くのサービスがスマートフォンの生体認証技術を利用して認証しています。最先端でかつ身近なスマートフォンの生体認証を使えば、企業の認証基盤にも簡単に「生体要素」を導入できると考えられます。

よって、スマートフォンをデジタルIDとして利用し、「所有要素」と「生体要素」を使って認証することがこれから主流になるでしょう。

パスワードレスの認証を実装するときの考慮点

パスワードレスの認証を実際に実装する場合、主に2つのポイントを考慮しないといけません。

まず、エンドポイントの範囲です。最終的にパスワードを企業のIT環境から排除したいので、すべてのエンドポイント環境でパスワードレスの認証を実現する必要があります。多様なエンドポイント(スマートフォン、タブレット、PC、Macなど)が様々な異なるシステムで管理されていますが、スマートフォン・タブレット、PC・Macでああっても、企業の業務用のサービスにログインする際に認証にパスワードを使わないことを実現できるかがとても重要です。

次に考えなければいけないのは、業務用のサービスです。今まで企業がオンプレミスの基盤を構築してきましたが、それらのオンプレミスのサービスにログインする時にパスワードを使って認証するのが一般的なため、パスワードを使わなくても認証できるかどうかを検討しなければなりません。一方、最近多くの企業がクラウドの利活用を進めています。様々な異なるクラウドサービスにログインする時に、すべて同様にパスワードレスの認証が実現できるかどうかを検討しなくてはいけません。

利用するエンドポイントに関わらず、アクセスする企業のサービスに関係せず、全てが同じパスワードレスの認証が実現できるかどうか、すべてのシチュエーションにおいて同じセキュリティレベル、同じユーザー体験を提供できるかが重要です。

パスワードレスの認証が可能なモバイルアイアン

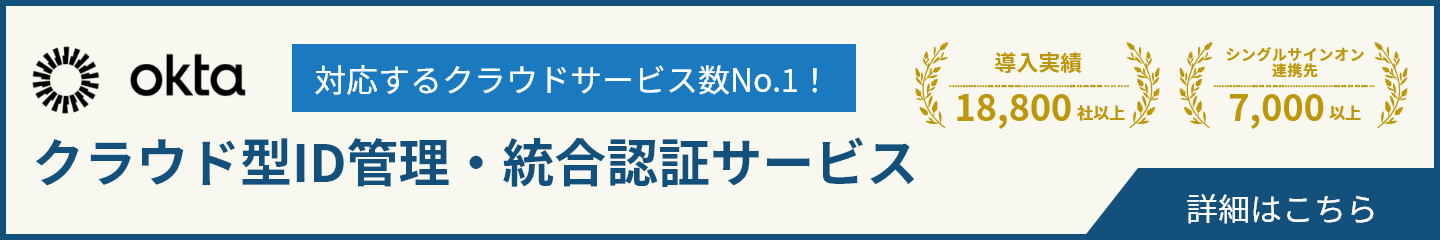

最後に、さまざまなモバイルデバイスのセキュリティを一つのプラットフォームで一元管理することができる「モバイルアイアン(Mobile Iron)」のゼロ・サインオンについてご紹介します。

社内システムやクラウドサービスにログインを行う際は、パスワード認証には問題点があるにもかかわらずいまだにパスワード認証でログインすることが一般的です。本記事であげたとおり、パスワード認証はセキュアではなく、パスワードの入力などのストレスによるユーザー体験の損失もおこり、ユーザーのパスワード忘れや盗まれたパスワード情報の対策のために行うパスワードの再設定などで高いコストが発生してしまいます。

モバイルアイアンの「ゼロ・サインオン」は、モバイルアイアンで管理されているモバイルデバイスとモバイルアイアンで直接管理していないモバイルデバイスのどちらからでも、パスワードレスの認証が可能です。また、モバイルアイアンの「ゼロ・サインオン」を利用するために必要な設定について、ユーザーが認証のために何かを行う必要はありません。「ゼロ・サインオン」は、登録してあるモバイルデバイスに対し自動的にバックグラウンドで行われるため、パスワードの流出を防ぐことで不正ログインのリスクを低減でき、ID・パスワードを入力する手間を軽減することができます。

まとめ

これから数年でパスワードレスの認証方式が普及し、ありとあらゆるシステムに浸透するでしょう。パスワードをコンピューターシステムから排除することでセキュリティが向上し、ユーザー体験や生産性が改善されます。更に今まであまり意識してないパスワードによって発生したコストが削減することもできます。パスワードレスによって、より良い世界が近い未来で現実になります。